دانلود پایان نامه تشخیص حملات بات نت با استفاده از تکنیک فازی و رقابت استعماری

این پایان نامه با موضوع "تشخیص حملات بات نت با استفاده از تکنیک فازی و رقابت استعماری" می باشد. کلیه سورس و فایل های شبیه سازی پس از خرید محصول، قابل دانلود است. همچنین تعداد صفحات این پایان نامه 103 صفحه با رعایت قالب استاندارد دانشگاه می باشد. کلیه نکات نگارشی مطابق با استاندارهای پژوهشی انجام شده است.

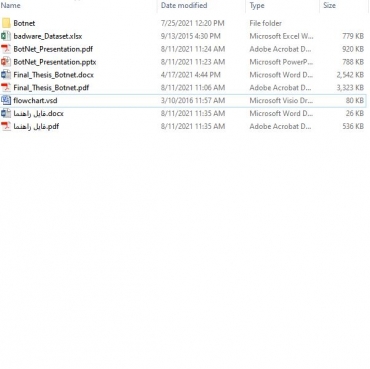

امکانات اصلی این پایان نامه پس از خرید عبارتند از:

- امکان دانلود فایل Word,pdf پایان نامه

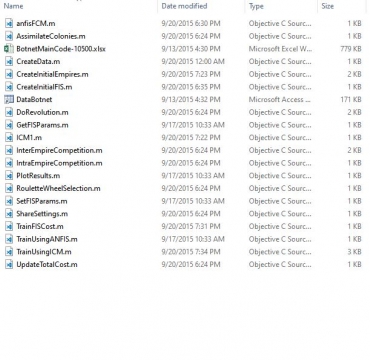

- امکان دانلود سورس شبیه سازی شده با متلب

- امکان دانلود فایل پاورپوینت و pdf پایان نامه جهت ارائه درسی

- امکان دانلود فایل دیتاست در اکسل

- امکان دانلود فلوچارت استفاده شده با ویزیو

توجه 1: شبیه سازی متلب با همین موضوع، در سایت موجود می باشد که می توانید بصورت جداگانه خریداری نمایید.(جهت خرید کلیک نمایید)

توجه 2: در صورت نیاز به پایان نامه، پروپوزال یا شبیه سازی مشابه با این محصول و همچنین اصلاحات پس از خرید پایان نامه فوق کافی است با تیم پشتیبانی "ناب تزیز" از طریق پیامک یا واتساپ ارتباط برقرار نمایید.

چکيده:

بات نت ها به عنوان مهم ترین تهديد اينترنتي در سال های اخير شناخته شده اند که به طور پیوسته در حال رشد و گسترش می باشند. تشخيص بات نت ها يك حوزه تحقيقاتي جديد و چالشي در بخش امنيت شبكه هاي كامپيوتري می باشد. در این تحقیق به ارائه روشی ترکیبی بر مبنای الگوریتم تکاملی رقابت استعماری و خوشه بندی فازی fuzzy C-Mean جهت تشخیص بات نت، پرداخته شده است. این الگوریتمها بر روی مجموعه داده MCFP اجرا که نتایج، نشان دهنده برتری روش پیشنهادی نسبت به روش پایه مشابه می باشد.

اهمیت و ضرورت انجام تحقیق:

باتنتها میتوانند فعالیتهای مخربی از جملهspamming ، انجام حملات DDoS، توزیع بدافزارها مثل اسب های تروجان ، ابزارهای جاسوسی و ثبت کنندگان کلید ، به سرقت بردن نرمافزارها، کشف و سرقت اطلاعات، سرقت هویت، دستکاری بازیهای آنلاین و نظر سنجیها، حملات phishing و کشف کامپیوترهای آسیب پذیر را انجام دهند و کشف آنها از اقدام مثبتی در جهت تامین امنیت بهتر سیستم ها می باشد. باتنتها به عنوان تهدید امنیتی مهم دنیای شبکههای کامپیوتری، بخش بزرگی از حملات در این شبکهها را به عهده دارند. گسترده بودن حوزه عملکرد، امکان پنهان بودن عامل انسانی موجد تخریب، باتنتها را به موضوع مورد علاقه خرابکاران حوزه فناوری اطلاعات تبدیل کرده است. از طرف دیگر تنوع زیاد در ساختارها و قراردادهای استفاده شده در باتنتها شناسایی آنها را بسیار دشوار نموده است به طوری که هنوز روشهای شناسایی باتنتها در صورت داشتن دقت مناسب قطعا عمومیت لازم را ندارند و دستیابی به دقت بالا و کاهش خطا، اموریست که نیاز به تحقیق در این حوزه را ضروری می سازد.

. در این تحقیق قصد داریم با رویکرد خوشه بندی فازی به تشخیص بات نت ها بپردازیم.